Cómo reforzar la eficacia de las soluciones SIEM para la seguridad interna de una empresa

Las soluciones SIEM son una buena oportunidad para las empresas que quieren detectar las actividades sospechosas que amenazan sus sistemas y resolverlas de manera inmediata. Sin embargo, el análisis de las causas raíz de una brecha de seguridad puede demorar muchas horas. Los expertos de Netwrix analizan esta problemática y buscan solucionarla.

Barcelona, 25 de febrero de 2014. ─ No es una novedad que las soluciones SIEM (Security Information and Event Management) permiten procesar automáticamente una gran cantidad de registros de eventos, enviando las alertas sobre las brechas de seguridad y actividades sospechosas en los sistemas. Esto puede garantizar tanto la seguridad interna de una empresa como el cumplimiento continuo de normativas de seguridad.

Por otro lado, las alertas que envían las SIEM a los administradores de sistemas conllevan a veces la necesidad de recoger y analizar durante mucho tiempo una serie de informes. Por eso, cuando surge un incidente de seguridad hay que reaccionar rápidamente, algo que con los datos de registros que proporcionan las SIEM resulta a menudo imposible.

Por otro lado, las alertas que envían las SIEM a los administradores de sistemas conllevan a veces la necesidad de recoger y analizar durante mucho tiempo una serie de informes. Por eso, cuando surge un incidente de seguridad hay que reaccionar rápidamente, algo que con los datos de registros que proporcionan las SIEM resulta a menudo imposible.

Según una encuesta realizada por los especialistas de Netwrix, el proveedor internacional de software para auditorías, el 74% de los IT pros que implementaron las soluciones SIEM reconoce que éstas no han sido suficientes para reducir los incidentes de seguridad en sus infraestructuras. Además, resulta que cuando aparece la necesidad de supervisar los cambios, las SIEM tienen unos puntos débiles que impiden conocer rápidamente quién ha cambiado qué, cuándo y dónde:

- Demasiados datos superfluos o inútiles

Una amplia mayoría de los encuestados por Netwrix confirman que los informes que proporcionan las soluciones SIEM contienen demasiados datos inútiles no estructurados. Por ejemplo, demuestran muchas entradas de registro para cada cambio ejecutado en los datos y configuraciones del sistema. Como resultado, para encontrar la causa raíz y solucionar urgentemente un incidente de seguridad, uno tiene que gastar mucho tiempo y esfuerzo para analizar toda esta información.

- Falta de información en los informes

Muchos de los profesionales de TI que han experimentado una brecha de seguridad dicen que los informes de los cambios que proporcionan las soluciones SIEM son incompletos. Por ejemplo, no prestan los datos sobre ciertos cambios o es imposible analizar los valores antes/después; es decir, que estos informes no contienen la información relevante sobre los objetos que han sido eliminados, sobrescritos o cambiados.

- Informes difíciles de comprender

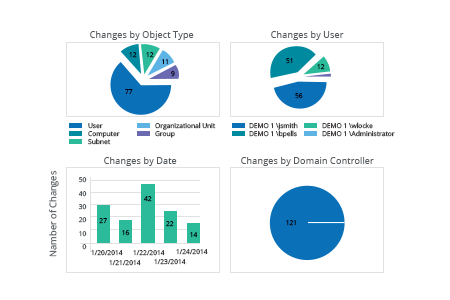

Los informes que proporcionan son difíciles de leer y comprender: los especialistas afirman que al analizarlos no está claro quién ha cambiado qué, cuándo y dónde dentro de la red.

Para tener una visión completa de los cambios en la red y detectar de manera fácil e inmediata las brechas de seguridad en las primeras etapas es recomendable, además de las SIEM, implementar una solución para la auditoría y supervisión de cambios. Un ejemplo de tal solución es Netwrix Auditor, que tiene integración con múltiples soluciones SIEM, entre las cuales están Splunk, HP ArcSight Logger, McAfee Security Manager, RSA enVision, Novell Sentinel, Trustwave SIEM, IBM Tivoli Security Information and Event Manager (TSIEM) y otros.

El uso de las SIEM con Netwrix permite obtener las siguientes ventajas:

- calidad mejorada de la información proporcionada: más detalles sobre los eventos en cada sistema auditado.

- el análisis de los datos más rápido

- elimina los datos superfluos y no significativos, permitiendo tener una visión más clara de los eventos realizados.

- los informes en tiempo real que hacen posible conocer no solo sobre el evento sino quién lo hizo, cuándo y dónde.

Las empresas que ya utilizan las soluciones para supervisar los cambios y configuraciones en sus infraestructuras corporativas aseguran que estas resultan muy útiles y eficaces para investigar los incidentes de seguridad. Además, no hay que olvidar la necesidad de pasar la auditoría forense y cumplir con las normativas de seguridad tales como LOPD, COBIT, ISO/IEC 27001, etc.